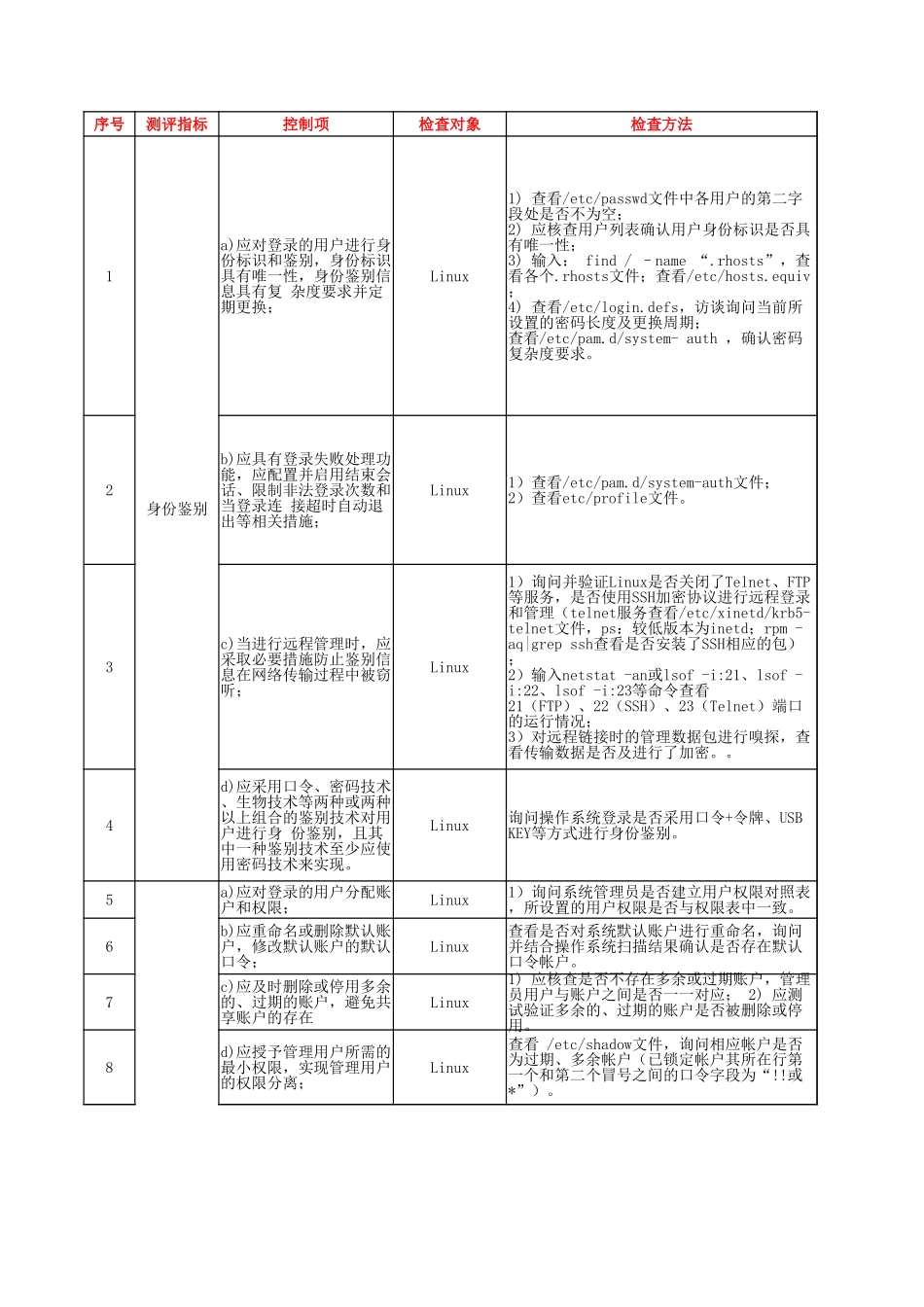

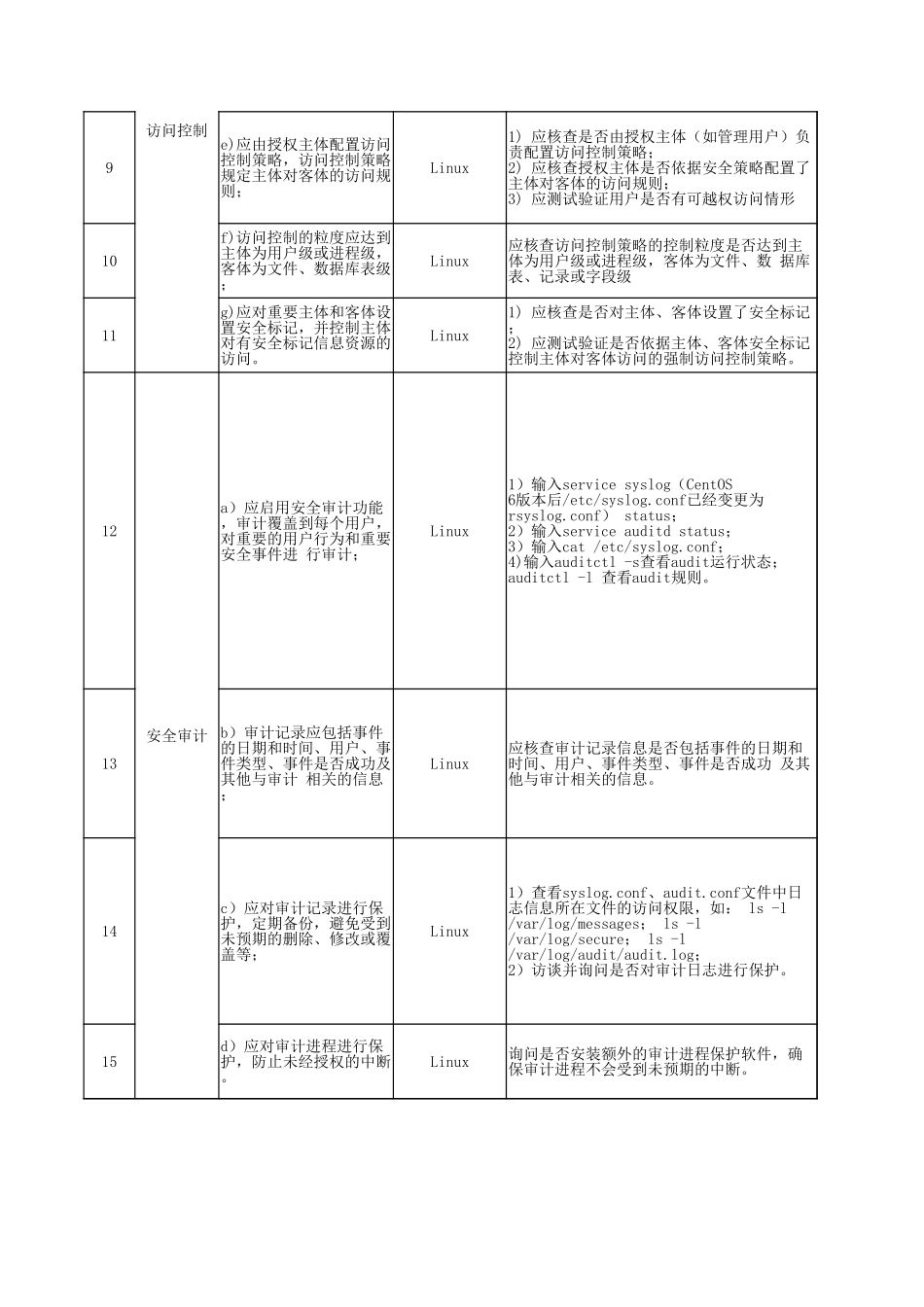

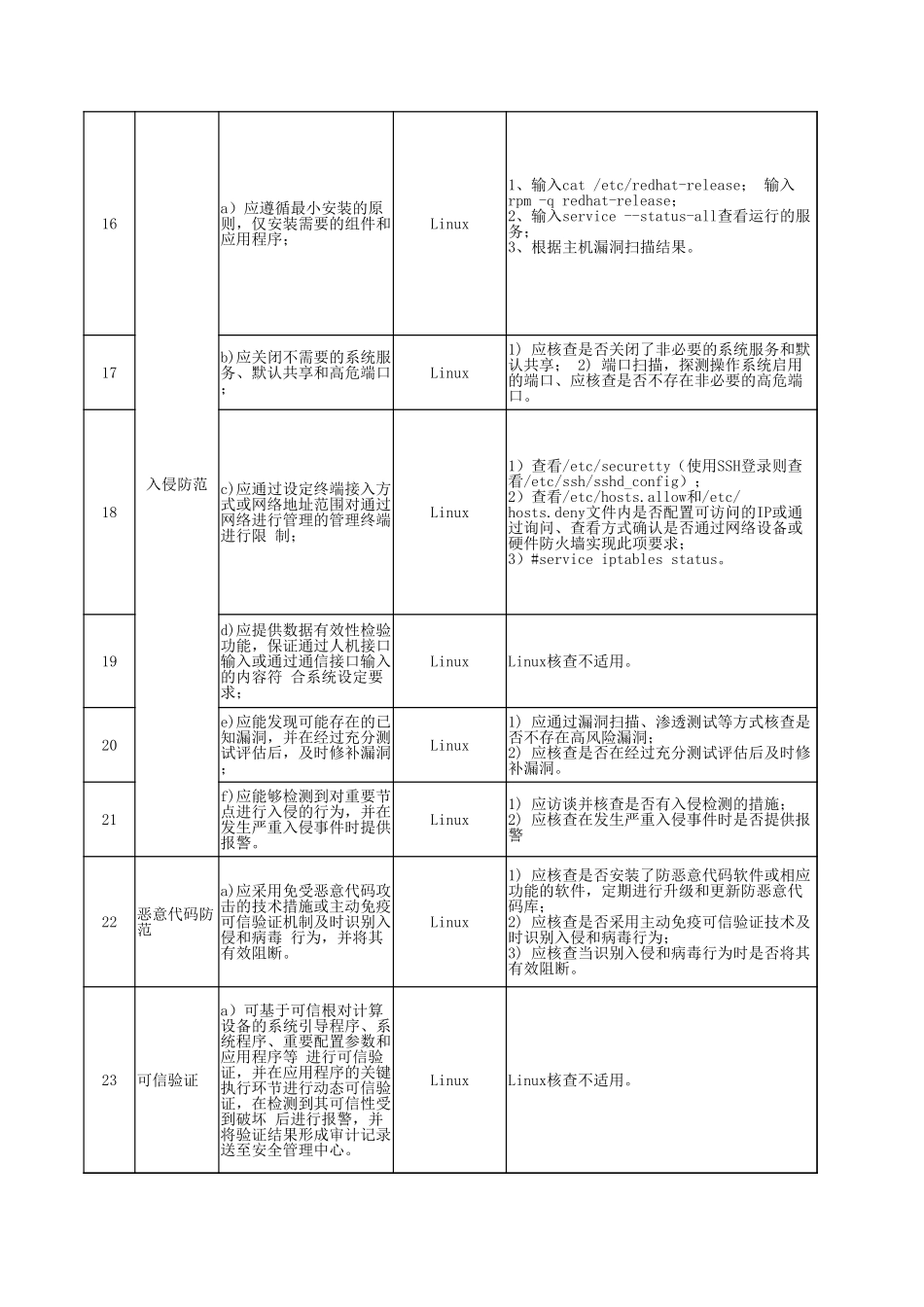

序号测评指标控制项检查对象检查方法1身份鉴别Linux2Linux3Linux4Linux5访问控制Linux6Linux7Linux8Linuxa)应对登录的用户进行身份标识和鉴别,身份标识具有唯一性,身份鉴别信息具有复 杂度要求并定期更换;1) 查看/etc/passwd文件中各用户的第二字段处是否不为空; 2) 应核查用户列表确认用户身份标识是否具有唯一性; 3) 输入: find / –name “.rhosts”,查看各个.rhosts文件;查看/etc/hosts.equiv; 4) 查看/etc/login.defs,访谈询问当前所设置的密码长度及更换周期; 查看/etc/pam.d/system- auth ,确认密码复杂度要求。b)应具有登录失败处理功能,应配置并启用结束会话、限制非法登录次数和当登录连 接超时自动退出等相关措施;1)查看/etc/pam.d/system-auth文件;2)查看etc/profile文件。c)当进行远程管理时,应采取必要措施防止鉴别信息在网络传输过程中被窃听;1)询问并验证Linux是否关闭了Telnet、FTP等服务,是否使用SSH加密协议进行远程登录和管理(telnet服务查看/etc/xinetd/krb5-telnet文件,ps:较低版本为inetd;rpm -aq|grep ssh查看是否安装了SSH相应的包); 2)输入netstat -an或lsof -i:21、lsof -i:22、lsof -i:23等命令查看21(FTP)、22(SSH)、23(Telnet)端口的运行情况;3)对远程链接时的管理数据包进行嗅探,查看传输数据是否及进行了加密。。d)应采用口令、密码技术、生物技术等两种或两种以上组合的鉴别技术对用户进行身 份鉴别,且其中一种鉴别技术至少应使用密码技术来实现。询问操作系统登录是否采用口令+令牌、USB KEY等方式进行身份鉴别。a)应对登录的用户分配账户和权限; 1)询问系统管理员是否建立用户权限对照表,所设置的用户权限是否与权限表中一致。b)应重命名或删除默认账户,修改默认账户的默认口令;查看是否对系统默认账户进行重命名,询问并结合操作系统扫描结果确认是否存在默认口令帐户。c)应及时删除或停用多余的、过期的账户,避免共享账户的存在1) 应核查是否不存在多余或过期账户,管理员用户与账户之间是否一一对应; 2) 应测试验证多余的、过期的账户是否被删除或停用。 d)应授予管理用户所需的最小权限,实现管理用户的权限分离; 查看 /etc/shadow文件,询问相应帐户是否为过期、多余帐户(已锁定帐户其所在行第一个和第二个冒号之间的口令字段为“!!或*”)。9访问控制Linux10Linux11Linux12安全审计Linux13Linux14Linux15Linuxe)应由授权主体配置访问控制策略,访问控制策略规定主体对客体的访问规则;1) 应核查是否由授权主体(如管理用户)负责配置访问控制策略; 2) 应核查授权主体是否依据安全策略配置了主体对客体的访问规则; 3) 应测试验证用户是否有可越权访问情形f)访问控制的粒度应达到主体为用户级或进程级,客体为文件、数据库表级; 应核查访问控制策略的控制粒度是否达到主体为用户级或进程级,客体为文件、数 据库表、记录或字段级g)应对重要主体和客体设置安全标记,并控制主体对有安全标记信息资源的访问。 1) 应核查是否对主体、客体设置了安全标记; 2) 应测试验证是否依据主体、客体安全标记控制主体对客体访问的强制访问控制策略。a)应启用安全审计功能,审计覆盖到每个用户,对重要的用户行为和重要安全事件进 行审计; 1)输入service syslog(CentOS 6版本后/etc/syslog.conf已经变更为rsyslog.conf) status; 2)输入service auditd status;3)输入cat /etc/syslog.conf;4)输入auditctl -s查看audit运行状态; auditctl -l 查看audit规则。b)审计记录应包括事件的日期和时间、用户、事件类型、事件是否成功及其他与审计 相关的信息; 应核查审计记录信息是否包括事件的日期和时间、用户、事件类型、事件是否成功 及其他与审计相关的信息。c)应对审计记录进行保护,定期备份,避免受到未预期的删除、修改或覆盖等; 1)查看syslog.conf、audit.conf文件中日志信息所在文件的访问权限,如: ls -l /var/log/messages; ls -l /var/log/secure; ls -l /var/log/audit/audit.log; 2)访谈并询问是...