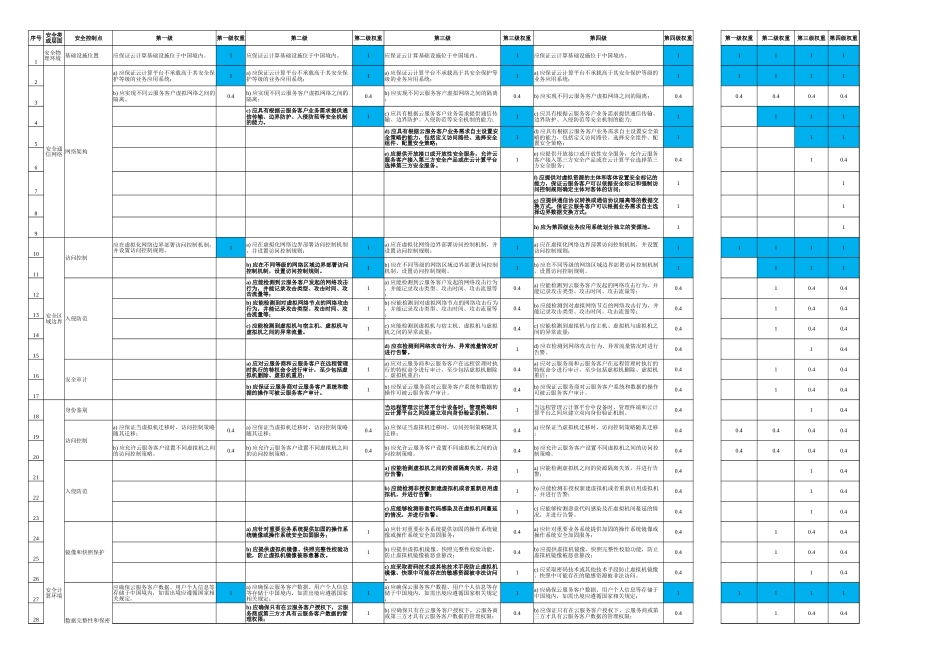

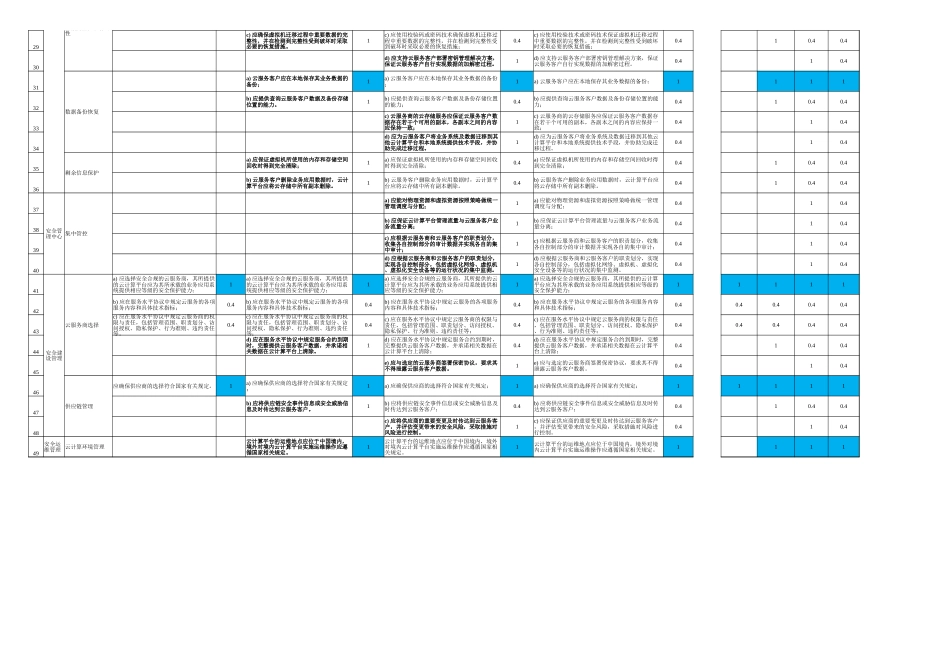

序号安全控制点第一级第一级权重第二级第二级权重第三级第三级权重第四级第四级权重第一级权重第二级权重第三级权重 第四级权重11111111121111111130.40.40.40.40.40.40.40.4411111151111610.410.47118119111011111111111111111210.40.410.40.41310.40.410.40.41410.40.410.40.41510.410.41610.40.410.40.41710.40.410.40.41810.410.4190.40.40.40.40.40.40.40.4200.40.40.40.40.40.40.40.42110.410.42210.410.42310.410.42410.40.410.40.42510.40.410.40.42610.410.427111111112810.40.410.40.4安全类或层面安全物理环境 基础设施位置应保证云计算基础设施位于中国境内。应保证云计算基础设施位于中国境内。应保证云计算基础设施位于中国境内。应保证云计算基础设施位于中国境内。安全通信网络 网络架构a) 应保证云计算平台不承载高于其安全保护等级的业务应用系统;a) 应保证云计算平台不承载高于其安全保护等级的业务应用系统;a) 应保证云计算平台不承载高于其安全保护等级的业务应用系统;a) 应保证云计算平台不承载高于其安全保护等级的业务应用系统;b) 应实现不同云服务客户虚拟网络之间的隔离。b) 应实现不同云服务客户虚拟网络之间的隔离;b) 应实现不同云服务客户虚拟网络之间的隔离;b) 应实现不同云服务客户虚拟网络之间的隔离;c) 应具有根据云服务客户业务需求提供通信传输、边界防护、入侵防范等安全机制的能力。c) 应具有根据云服务客户业务需求提供通信传输、边界防护、入侵防范等安全机制的能力;c) 应具有根据云服务客户业务需求提供通信传输、边界防护、入侵防范等安全机制的能力;d) 应具有根据云服务客户业务需求自主设置安全策略的能力,包括定义访问路径、选择安全组件、配置安全策略;d) 应具有根据云服务客户业务需求自主设置安全策略的能力,包括定义访问路径、选择安全组件、配置安全策略;e) 应提供开放接口或开放性安全服务,允许云服务客户接入第三方安全产品或在云计算平台选择第三方安全服务。e) 应提供开放接口或开放性安全服务,允许云服务客户接入第三方安全产品或在云计算平台选择第三方安全服务;f) 应提供对虚拟资源的主体和客体设置安全标记的能力,保证云服务客户可以依据安全标记和强制访问控制规则确定主体对客体的访问;g) 应提供通信协议转换或通信协议隔离等的数据交换方式,保证云服务客户可以根据业务需求自主选择边界数据交换方式;h) 应为第四级业务应用系统划分独立的资源池。安全区域边界访问控制应在虚拟化网络边界部署访问控制机制,并设置访问控制规则。a) 应在虚拟化网络边界部署访问控制机制,并设置访问控制规则;a) 应在虚拟化网络边界部署访问控制机制,并设置访问控制规则;a) 应在虚拟化网络边界部署访问控制机制,并设置访问控制规则;b) 应在不同等级的网络区域边界部署访问控制机制,设置访问控制规则。b) 应在不同等级的网络区域边界部署访问控制机制,设置访问控制规则。b) 应在不同等级的网络区域边界部署访问控制机制,设置访问控制规则。入侵防范a) 应能检测到云服务客户发起的网络攻击行为,并能记录攻击类型、攻击时间、攻击流量等;a) 应能检测到云服务客户发起的网络攻击行为,并能记录攻击类型、攻击时间、攻击流量等;a) 应能检测到云服务客户发起的网络攻击行为,并能记录攻击类型、攻击时间、攻击流量等;b) 应能检测到对虚拟网络节点的网络攻击行为,并能记录攻击类型、攻击时间、攻击流量等;b) 应能检测到对虚拟网络节点的网络攻击行为,并能记录攻击类型、攻击时间、攻击流量等;b) 应能检测到对虚拟网络节点的网络攻击行为,并能记录攻击类型、攻击时间、攻击流量等;c) 应能检测到虚拟机与宿主机、虚拟机与虚拟机之间的异常流量。c) 应能检测到虚拟机与宿主机、虚拟机与虚拟机之间的异常流量;c) 应能检测到虚拟机与宿主机、虚拟机与虚拟机之间的异常流量;d) 应在检测到网络攻击行为、异常流量情况时进行告警。d) 应在检测到网络攻击行为、异常流量情况时进行告警。安全审计a) 应对云服务商和云服务客户在远程管理时执行的特权命令进行审计,至少...