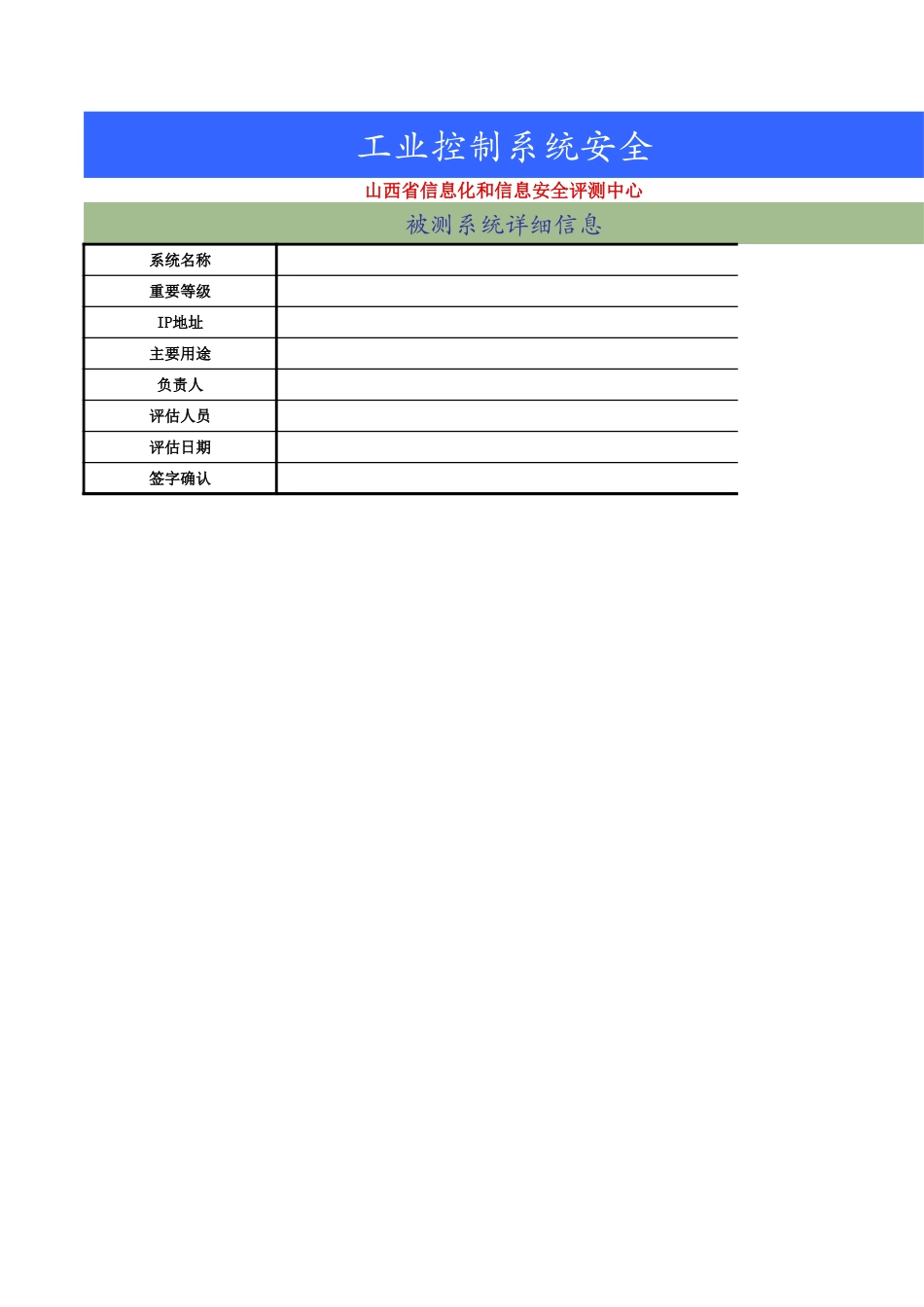

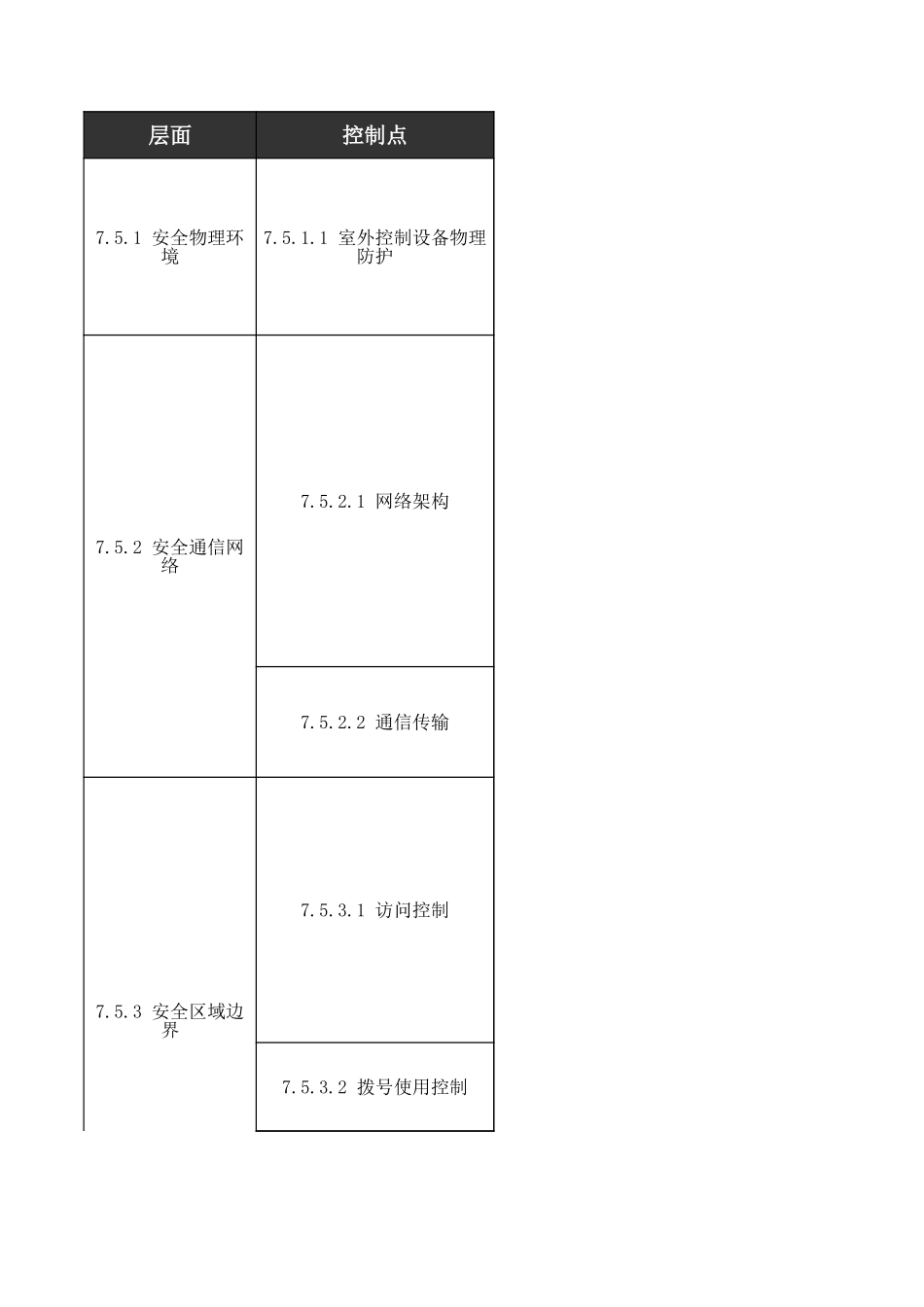

工业控制系统安全山西省信息化和信息安全评测中心被测系统详细信息系统名称重要等级主要用途负责人评估人员评估日期签字确认IP地址工业控制系统安全山西省信息化和信息安全评测中心被测系统详细信息层面控制点7.5.1 安全物理环境7.5.1.1 室外控制设备物理防护7.5.2 安全通信网络7.5.2.1 网络架构7.5.2.2 通信传输7.5.3 安全区域边界7.5.3.1 访问控制7.5.3.2 拨号使用控制层面得分7.5.3 安全区域边界7.5.3.3 无线使用控制7.5.4 安全计算环境7.5.4.1 控制设备安全7.5.5 安全建设管理7.5.5.1 产品采购和使用7.5.5.2 外包软件开发测评项测评对象室外控制设备室外控制设备拨号服务类设备a) 室外控制设备应放置于采用铁板或其他防火材料制作的箱体或装置中并紧固;箱体或装置具有透风、散热、防盗、防雨和防火能力等; b) 室外控制设备放置应远离强电磁干扰、强热源等环境,如无法避免应及时做好应急处置及检修, 保证设备正常运行。 a) 工业控制系统与企业其他系统之间应划分为两个区域,区域间应采用单向的技术隔离手段; 网闸、路由器、交换机和防火墙等提供访问控制功能的设备b) 工业控制系统内部应根据业务特点划分为不同的安全域,安全域之间应采用技术隔离手段; 路由器、交换机和防火墙等提供访问控制功能的设备c) 涉及实时控制和数据传输的工业控制系统,应使用独立的网络设备组网,在物理层面上实现与其它数据网及外部公共信息网的安全隔离。 工业控制系统网络在工业控制系统内使用广域网进行控制指令或相关数据交换的应采用加密认证技术手段实现身份认证、访问控制和数据加密传输。 加密认证设备、路由器、交换机和防火墙等提供访问控制功能的设备a) 应在工业控制系统与企业其他系统之间部署访问控制设备,配置访问控制策略,禁止任何穿越区域边界的 E-Mail、Web、Telnet、Rlogin、FTP 等通用网络服务; 网闸、防火墙、路由器和交换机等提供访问控制功能的设备b) 应在工业控制系统内安全域和安全域之间的边界防护机制失效时,及时进行报警。 网闸、防火墙、路由器和交换机等提供访问控制功能的设备,监控预警设备a) 工业控制系统确需使用拨号访问服务的,应限制具有拨号访问权限的用户数量,并采取用户身份鉴别和访问控制等措施;控制设备控制设备外包合同a) 应对所有参与无线通信的用户(人员、软件进程或者设备)提供唯一性标识和鉴别; 无线通信网络及设备b) 应对所有参与无线通信的用户(人员、软件进程或者设备)进行授权以及执行使用进行限制; 无线通信网络及设备a) 控制设备自身应实现相应级别安全通用要求提出的身份鉴别、访问控制和安全审计等安全要求,如受条件限制控制设备无法实现上述要求,应由其上位控制或管理设备实现同等功能或通过管理手段控制; b) 应在经过充分测试评估后,在不影响系统安全稳定运行的情况下对控制设备进行补丁更新、固件更新等工作;工业控制系统重要设备应通过专业机构的安全性检测后方可采购使用。 安全管理员和检测报告类文档应在外包开发合同中规定针对开发单位、供应商的约束条款,包括设备及系统在生命周期内有关保密、禁止关键技术扩散和设备行业专用等方面的内容。 测评方法及步骤1、应核查是否放置千采用铁板或其他防火材料制作的箱体或装置中并紧固;2、应核查箱体或装置是否具有透风、散热、防盗、防雨和防火能力等。1、应核查放置位置是否远离强电磁干扰和热源等环境;2、应核查是否有应急处置及检修维护记录。1、应核查工业控制系统和企业其他系统之间是否部署单向隔离设备;2、应核查是否采用了有效的单向隔离策略实施访问控制;3、应核查使用无线通信的工业控制系统边界是否采用与企业其他系统隔离强度相同的措施。1、应核查工业控制系统内部是否根据业务特点划分了不同的安全域;2、应核查各安全域之间访问控制设备是否配置了有效的访问控制策略。应核查涉及实时控制和数据传输的工业控制系统是否在物理层面上独立组网。应核查工业控制系统中使用广域网传输的控制指令或相关数据是否采用加密认证技术实现身份认证、访问控制和数据加密传输。1、应核查在工业控制系统与企业...